セキュリティとは何か? ISO・NIST・IPA公式定義を比較解説

「セキュリティ」という言葉は、一般的には「警備」、「安全」、「防衛」、「安全保障」といった危険や脅威から保護することを表す単語として非常に広い概念で使われています。

しかし、実務の世界では単なる「安全」ではなく、「何をどのように守るか」を明確に示すための公式な定義が存在します。

代表的なのが国際標準である ISO/IEC 27000、アメリカのガイドラインを提供する NIST、日本の実務で参照される IPA の定義、そして総務省が提供する国民のためのサイバーセキュリティサイトです。

本記事では、「セキュリティの定義が知りたい」「ISOやNISTの違いがよくわからない」といった方に向けて、これら4つの公式定義をそれぞれ解説しながら、セキュリティとは何かという根本的な疑問について整理をしていきますので、是非最後までご覧ください。

目次

- ISO・NIST・IPA・総務省の位置付け

- ISOのセキュリティ定義

- NISTのセキュリティ定義

- IPAのセキュリティ定義

- 総務省のセキュリティ定義

- ISO・NIST・IPA・総務省:セキュリティ定義の比較

- セキュリティとは何か?(本質)

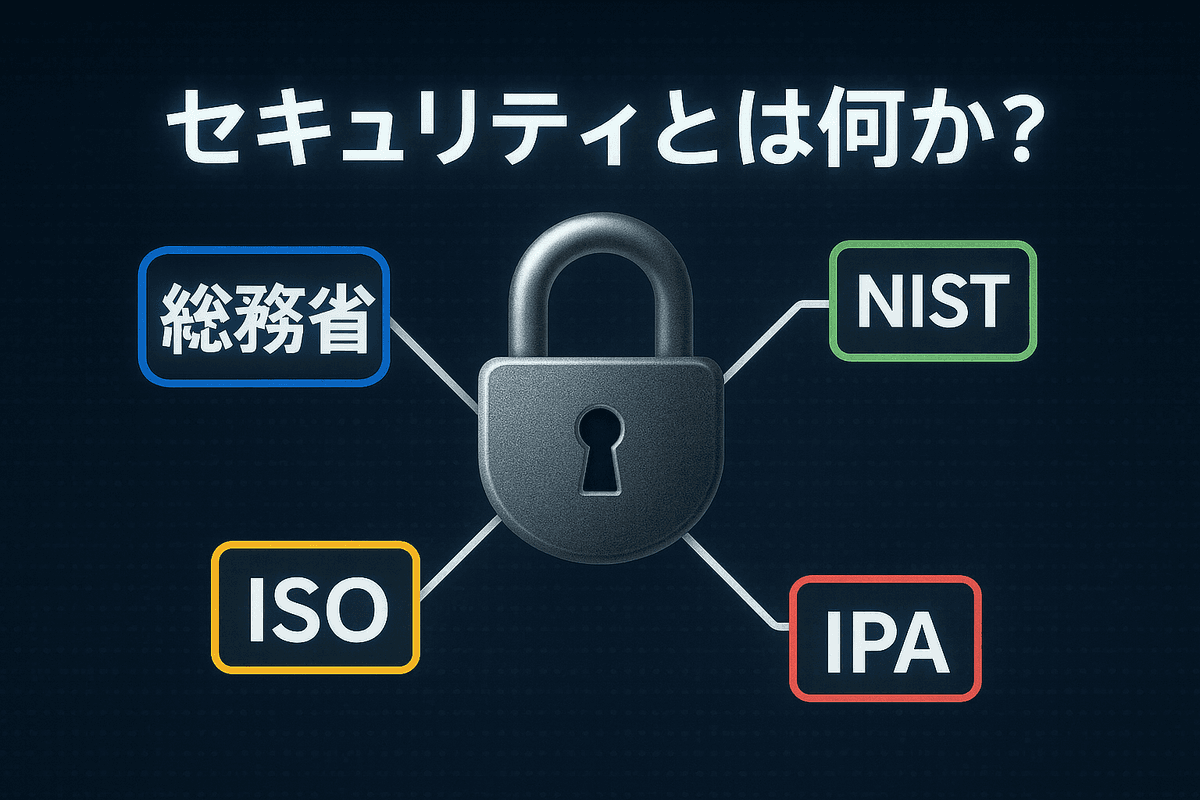

ISO・NIST・IPA・総務省の位置付け

まずは、ISO・NIST・IPA・総務省が出しているセキュリティの基準について、それぞれの特性を見ていきましょう。

| 基準 | 対象ユーザ | 国際性 | 抽象度 | サイバー度 |

|---|---|---|---|---|

| ISO | 組織・企業 | 世界共通 | 抽象的(概念中心) | やや低め |

| NIST | 専門家 | 世界共通(主に米国) | 具体的 | 高い |

| IPA | 日本の企業 | 日本 | 具体的 | 中〜高 |

| 総務省 | 一般国民 | 日本 | 具体的 | 中程度 |

この表から分かるように、ISOは「抽象度の高い国際基準」、NISTは「具体的で専門家向け」、IPAと総務省は「日本の実務に最適化されたガイドライン」という位置付けになります。

それでは次章以降で、それぞれのセキュリティ基準における公式定義について解説していきます。

ISOのセキュリティ定義

まずは、国際標準化機構であるISOで定義されているセキュリティについて解説します。

本章では、ISO の概要とISOで定義されているセキュリティについて順を追って説明していきますので、是非最後までご覧になってください。

ISOとは?

ISO(International Organization for Standardization/国際標準化機構)は、産業・技術・品質管理など、世界共通の基準を制定する国際機関です。

各国の代表機関が加盟し、国際的に通用する規格づくりを通じて、製品やサービスの品質向上、取引や技術の互換性を確保する役割を担っています。

情報セキュリティ分野においては「ISO/IEC 27000」シリーズを策定しており、組織が何を守り、どのように管理すべきかを体系的に示す国際的な基準として広く採用されています。

参考: ISOの公式ページ

ISO/IEC 27000とは?

ISO/IEC 27000 シリーズは、組織の情報セキュリティを体系的に管理するための国際規格群です。

情報資産をどのように保護し、リスクをどのように評価・対策すべきかを示す情報セキュリティマネジメントシステム(ISMS)の基盤となる規格として位置づけられています。

| 規格番号 | 名称 | 概要理解で重要なポイント |

|---|---|---|

| 27000 | 情報セキュリティの用語・概念 | CIA・リスクなど、全ての前提となる基礎概念を定義 |

| 27001 | ISMS 要求事項 | 組織がセキュリティを“仕組みとして”管理するための国際ルール |

| 27002 | セキュリティ管理策 | 世界標準の対策体系(93管理策)で、実務の土台になる |

| 27005 | リスクマネジメント | セキュリティの本質である“リスクの扱い方”を体系化 |

| 27100 | サイバーセキュリティの概念・原則 | サイバーセキュリティ全体の枠組み・原則を俯瞰する最上位概念 |

上記の表はISO/IEC 27000 シリーズの代表的な規格の抜粋である。

本章では、これらのシリーズの中でセキュリティがどのように定義されているかについて解説していく。

ISO の情報セキュリティ三要素(CIA)

SO/IEC 27000 では、情報セキュリティを構成する中心概念として「機密性・完全性・可用性(CIA)」が定義されています。

1. 機密性(Confidentiality)

情報を扱う際に、アクセスできる人物や範囲を適切に制限することを指します。

三者に漏えいしたり、不正に閲覧されることを防ぐための考え方で、アクセス制御や暗号化などの対策が代表例です。

2. 完全性(Integrity)

情報が正しく、改ざんされていない状態を保つための性質です。

誤ったデータの記録、意図的な改ざん、破損などによって品質が損なわれないよう、チェック機能や変更管理などの仕組みが求められます。

3. 可用性(Availability)

必要なときに情報を利用できる状態を維持することを指します。

障害や攻撃によってシステムが停止すると業務に影響が出るため、冗長化、バックアップ、迅速な復旧が重要となります。

ISO が CIA に加えて定義している“追加4要素”

ISO/IEC 27000 では、情報セキュリティはCIAが中心概念である一方、

「必要に応じて追加すべき属性」として以下の4つが示されています。

1. 真正性(Authenticity)

対象の情報や通信が「本物である」ことを保証する性質です。

送信者のなりすましを防ぎ、データが信頼できる発信元から生成されたことを確認するために、電子署名や認証技術が用いられます。

2. 責任追跡性(Accountability)

誰が、いつ、どの情報に、どのような操作を行ったかを後から追跡できる状態を指します。

ログ管理や監査証跡によって実現され、不正行為の抑止や原因分析に不可欠な性質です。

3. 否認防止(Non-repudiation)

ある行為を後から「やっていない」と否認できなくする性質です。取引や操作の証拠を残すことで、関係者の責任範囲を明確にします。

電子署名やタイムスタンプが代表的な仕組みです。

4. 信頼性(Reliability)

情報やシステムが意図したとおりに一貫して動作することを保証する性質です。

誤作動や不安定な挙動を防ぐために、品質管理やテストプロセスが重要となります。

ISO における「保護すべき対象」の三分類

ISO/IEC 27000 では、情報セキュリティの目的は CIA を維持することだけでなく、「組織が保有する情報資産を適切に保護すること」と定義されています。そして、ISO/IEC 27001 ではそれら情報資産を識別し、管理することが求められています。

それらのISO の定義を踏まえると、情報資産は下記の3つに分類して整理できます。

1. 情報そのもの

データ、記録、文書、設計書、ログ、個人情報など。

電子データだけでなく、紙媒体や会話情報も含む。

2. 情報を扱う仕組み

システム、ネットワーク、アプリケーション、サーバ、PC、クラウド基盤。

つまり CIA を保つための技術的・物理的な環境。

3. 情報を扱う人とプロセス

従業員、取引先、委託先、業務プロセス、制度。

ISOでは「人・組織」も重要な資産として扱われる。

ISOのリスクベースアプローチ

ISO/IEC 27000 シリーズでは、情報セキュリティは「リスクに基づいて管理すべきもの」と明確に定義されています。これがリスクベースアプローチであり、組織が保有する情報資産について、どのような脅威や脆弱性が存在し、それが発生した場合にどれほどの影響が生じるのかを評価したうえで、必要な管理策を選択するという考え方です。

つまり、ISO は“あらゆる対策を一律に行う”ことではなく、リスクの高いものを優先的に守ることを重視します。このアプローチにより、限られたリソースの中で効果的かつ合理的に情報資産を保護できる仕組みが構築されます。

ISOにおけるセキュリティとは(まとめ)

ISO のセキュリティとは、以下4つを適切に運用して情報資産を守ることである。

- 情報資産を適切に保護すること

- CIA(機密性・完全性・可用性)を維持すること

- 必要に応じて追加属性(真正性・責任追跡性など)も考慮すること

- リスクベースアプローチで管理策を選択すること

NISTのセキュリティ定義

次に、アメリカ国立標準技術研究所であるNISTにのセキュリティ定義について解説していきます。

本章では、NISTの概要とNISTで定義されているセキュリティについて順を追って説明しますので、是非最後までご覧になってください。

NISTとは?

NIST(National Institute of Standards and Technology/アメリカ国立標準技術研究所)は、米国商務省の配下にある国家機関で、情報技術やセキュリティに関する標準やガイドラインを策定しています。

情報セキュリティ分野では「NIST SP800シリーズ」と呼ばれる文書群を公開しており、政府機関だけでなく民間企業や専門家の間でも世界的に参照されている実践的な基準です。

ISO が抽象的な“原則”を示すのに対し、NIST は具体的な手順・管理策・技術的対策まで詳しく解説している点が大きな特徴です。

参考: NISTの公式ページ

NIST SP800シリーズとは?

NIST SP800シリーズは、アメリカ国立標準技術研究所(NIST)が発行する情報セキュリティに関するガイドライン群で、政府機関だけでなく企業や専門家の間でも広く参照されている実践的な標準文書です。

各文書は、リスク管理、アクセス制御、暗号技術、クラウド、システム開発など、セキュリティに関する幅広いテーマを扱っており、具体的な手順や管理策が詳細に記述されています。

| 文書番号 | 名称 | 内容 |

|---|---|---|

| SP800-12 | コンピュータセキュリティ入門 | セキュリティの基本概念や脅威・リスクの整理(NISTの基礎) |

| SP800-37 | リスク管理フレームワーク(RMF) | NISTにおけるリスクベース管理の中心文書。情シス・政府で必須 |

| SP800-53 | セキュリティ管理策カタログ | 米政府機関が使う詳細な管理策(対策版 NIST-27002) |

| SP800-61 | インシデント対応ガイド | CSIRTやSOCの参考文書として世界標準 |

| NIST CSF | サイバーセキュリティフレームワーク | Identify/Protect/Detect/Respond/Recover の5機能で体系化 |

NIST SP800シリーズは非常に多くの文書で構成されているため、本記事では特にセキュリティの定義や実務に直結する代表的な文書のみを抜粋しています。

ISOが仕組みの作り方を中心にしているのに対し、NISTはどのように実際に守るかを詳細にガイドする点が特徴です。

NISTの情報セキュリティ三要素(脅威・脆弱性・リスク)

NIST では、情報セキュリティを理解するうえで最も基本となる概念として「脅威・脆弱性・リスク」を整理しています。

これら3つは密接に関係しており、リスク管理を行う際の中心的な要素です。脅威が脆弱性を突くことでインシデントが発生し、組織に影響(Impact)が生じるため、NISTではこれらを正しく理解し、評価することがリスク管理の前提となります。

1. 脅威(Threat)

脅威とは、情報資産に対して「不利益を与える可能性のあるもの」を指します。

攻撃者による不正アクセス、マルウェア、設定ミスによる事故、人為的ミス、災害など、自然・人的・技術的要因を含む多様な存在が脅威となります。

NISTは脅威を定義するだけでなく、それぞれの発生可能性や組織への影響を評価することを求めています。

2. 脆弱性(Vulnerability)

脆弱性とは、脅威が付け入る「弱点」のことで、システムや設定の不備、ソフトウェアの欠陥、アクセス管理の甘さ、手順の不足などが該当します。

脅威が存在しても脆弱性がなければリスクは低く、逆に脆弱性が大きいほど攻撃が成功しやすくなります。NISTのリスク評価では、脆弱性の特定と改善が重要な工程とされています。

3. リスク(Risk)

リスクとは、脅威が脆弱性を突いたときに「どれだけの損害が発生しうるか」を表す概念です。

NISTでは、脅威(Threat)、脆弱性(Vulnerability)、影響(Impact)を組み合わせてリスクを評価します。評価結果に応じて、対策の優先順位や必要な管理策を決定することが、リスク管理の中心となります。

NIST CSF の5つの機能

NIST Cybersecurity Framework(CSF)は、組織がサイバーセキュリティ対策を体系的に実施するために整理されたフレームワークで、すべてのセキュリティ活動を5つの機能に分類して示しています。

ISO が「何を守るか・どのような属性を維持するか」を定義するのに対し、CSFは「どのような流れで守るか」という実務のプロセスに重点を置いている点が特徴です。

これら5つの機能は一連のライフサイクルとして相互に作用し、組織全体のセキュリティ態勢を継続的に高めるための指針となります。

1. 特定(Identify)

組織が保有する情報資産、システム、業務プロセス、リスク、脆弱性などを把握し、セキュリティ管理に必要な前提条件を明確にする工程です。どの資産が重要で、どの部分にリスクがあるのかを理解することで、その後の防御・検知・対応の優先順位を定める基盤となります。

2. 防御(Protect)

情報資産を保護するための管理策を実装する段階です。アクセス制御、暗号化、教育訓練、バックアップなど、攻撃や誤操作を未然に防ぐための対策が含まれます。ISOのCIAでいう「機密性」や「完全性」を維持する施策もここに該当します。

3. 検知(Detect)

サイバー攻撃や異常な振る舞いを迅速に検知する工程です。監視、ログ分析、アラート設定などを通じて、インシデントの兆候を早期に発見します。攻撃に気づくまでの時間を短縮することが組織の被害最小化に直結します。

4. 対応(Respond)

インシデントが発生した際に、被害を最小限に抑えるための対応を行う段階です。原因分析、影響範囲の特定、封じ込め、内部・外部へのコミュニケーションなど、事態の収束に向けて行われる一連の活動が含まれます。

5. 復旧(Recover)

被害から業務を回復させ、通常状態へ戻す工程です。システム復旧、データ復元、再発防止策の検討などが含まれ、組織のレジリエンス(復元力)を高める役割があります。復旧後の改善点を次のIdentifyへ反映することで、継続的なセキュリティ向上につながります。

NIST における「保護すべき対象」の三分類

NISTは ISO のように「情報資産はこれ」と明確に分類はしていないが、NIST のフレームワークや SP800 シリーズを総合すると、守るべき対象は次の 3 つに整理できます。

1. 情報(Information)

データ・ログ・個人情報・構成情報・資格情報(認証情報)など。

NISTは特に 機密データ(CUI:Controlled Unclassified Information) の保護を重視しています。

2. システム・技術資産(Systems / Technology Assets)

ネットワーク、サーバ、クラウド、アプリケーション、端末など。

NISTは 「情報システム(Information System)」を保護対象の中心 に置きます。

3. 人・プロセス・組織(People / Processes / Organization)

CSF(Identify/Protect の一部)でも強調されているように、

人・手順・組織体制 も保護すべき対象として扱われます。

NISTにおけるリスクベースの考え方

NIST でも情報セキュリティはリスク管理を中心に構築されており、ISO と同様に「脅威・脆弱性・影響」を評価した上で、適切な管理策を選択することが基本方針とされています。

特に SP800-37 で示される Risk Management Framework(RMF)は、組織がシステムのリスクを継続的に評価し、対策を選択・実装・監視するためのプロセスであり、NISTにおけるリスクベースアプローチの中核となります。

次に示す6ステップがNIST RMFにおける具体的なリスクベースアプローチとなります。

1. 分類(Categorize)

保護対象となる情報システムを識別し、そのシステムが停止・漏えい・改ざんした場合に業務へ与える影響度(低・中・高など)を分類する工程です。どの程度のリスク対策が必要かを決める“最初の判断”となり、この分類が後続の全ステップの基準になります。

2. 管理策の選択(Select)

分類結果に基づき、SP800-53 に定義される管理策から、必要なセキュリティ対策を選択する段階です。アクセス制御、暗号化、監査ログなど、多数ある管理策の中から「そのシステムに必要な対策」を明確にし、セキュリティ計画書として文書化します。

3. 管理策の実装(Implement)

選択したセキュリティ管理策を実際のシステムへ適用し、導入する工程です。設定変更、ツール導入、手順書整備、教育訓練など、管理策を「現場で使える状態」にします。NISTはこの工程を具体的かつ技術的に記述している点が特徴です。

4. 管理策の評価(Assess)

実装した管理策が正しく機能しているか、十分にリスクを低減できているかを評価する段階です。第三者評価や内部監査、ペネトレーションテスト、設定レビューなどを通じて、管理策の有効性を確認します。問題が見つかった場合は改善を求められます。

5. 運用の認可(Authorize)

評価結果をもとに、システムを運用するかどうかを組織の責任者が判断・承認する工程です。リスクが許容範囲に収まっていると判断された場合にのみ運用を許可し、もし許容できない場合は追加対策が求められます。いわば「運用開始の最終ジャッジ」です。

6. 継続的監視(Monitor)

運用開始後も、脆弱性、設定変更、ログ、インシデント、環境の変化などを継続的にモニタリングし、必要に応じて管理策を更新していく段階です。RMFは一度で終わる仕組みではなく、この監視サイクルにより継続的改善を実現する点が強調されています。

NISTにおけるセキュリティとは(まとめ)

NISTにおけるセキュリティとは、以下の項目を実施し、実務的な対策を継続的に運用することである。

- 脅威・脆弱性・影響を評価し、リスクを管理すること

- RMF(Risk Management Framework)に基づき、対策を継続的に運用すること

- SP800シリーズで示される具体的で技術的な管理策を適用すること

- CSF の5つの機能(Identify/Protect/Detect/Respond/Recover)で組織全体の活動を体系化すること

- 情報・システム・人・プロセス・組織を対象に、技術的な対策と運用を組み合わせて守ること

IPAのセキュリティ定義

次に、日本における情報セキュリティ対策の中心的な機関であるIPAで定義されているセキュリティについて解説します。

本章では、IPA の概要とIPAで定義されているセキュリティについて順を追って説明していきますので、是非最後までご覧になってください。

IPAとは?

IPA(Information-technology Promotion Agency/独立行政法人 情報処理推進機構)は、日本における情報セキュリティ対策の中心的な機関で、経済産業省の管轄下で運営されています。

企業や行政が安全にITを活用できるよう、セキュリティガイドラインの策定、脆弱性情報の公開(JVN)、重大インシデントの注意喚起、人材育成、資格試験(情報処理技術者試験)など幅広い活動を行っています。

特に「企業として最低限守るべきセキュリティ対策」を整理した文書や、事故原因を分析したレポートは実務で広く活用されており、IPAは日本の企業がセキュリティを進める上で最も参照される国内機関といえます。

参考: IPAの公式ページ

IPAのセキュリティガイドライン

IPA(独立行政法人 情報処理推進機構)は、日本企業が実務でセキュリティ対策を進めるためのガイドラインを数多く提供しています。ISO や NIST のような体系化された規格シリーズではありませんが、国内の環境や企業規模を踏まえた「実践的で具体的な対策」が整理されている点が特徴です。

| 文書名 | 内容・特徴 |

|---|---|

| 中小企業の情報セキュリティ対策ガイドライン | 情報セキュリティ対策に取り組む際の、(1)経営者が認識し実施すべき指針、(2)社内において対策を実践する際の手順や手法をまとめたもの |

| ECサイト構築・運用セキュリティガイドライン | ECサイトのセキュリティ対策を強化するため、IPAではECサイト構築・運用時のセキュリティ対策をまとめたもの |

| 情報セキュリティ10大脅威 | 毎年更新される国内脅威のランキング。インシデント傾向をつかめる |

| 重要なセキュリティ情報 | 危険性が高いセキュリティ上の問題と対策についてお伝えするもの |

| ビジネスメール詐欺(BEC)対策 | ビジネスメール詐欺の対策に必要となる情報を集約したもの |

IPAの中小企業向け情報セキュリティ5か条

IPA が提供する文書の中で、最も明確に“セキュリティとは何か”を示しているのが「情報セキュリティ5か条」です。これは政府(経産省・総務省)と共同でまとめられた、中小企業が最低限取り組むべき基本的なセキュリティ対策であり、日本における実務レベルのセキュリティ基準と位置付けられます。

| 5か条 | 内容 |

|---|---|

| 最新化 | OS・アプリを常にアップデートする |

| ウイルス対策 | セキュリティソフトを導入する |

| パスワード強化 | 複雑化・多要素認証の利用 |

| 共有設定の見直し | ファイル・フォルダの適切な権限管理 |

| バックアップ | 定期的にデータを保存し復旧できる状態を確保 |

IPAはISOやNISTのように抽象概念を定義する機関ではありませんが、この5か条を通じて「企業が守るべき最低限のライン」を具体的に示しています。

IPAにおけるセキュリティとは(まとめ)

IPA が示すセキュリティは、ISO や NIST のように概念や体系を定義するものではなく、日本の企業が今すぐ実践できる具体的な対策の集合として位置付けられます。

特に政府と共同で策定した「情報セキュリティ5か条」は、日本企業にとっての“最低限守るべきセキュリティ基準”として機能しており、IPAの特徴である実務直結のアプローチを端的に表しています。

総務省のセキュリティ定義

次に、日本における中央省庁である総務省で定義されているセキュリティについて解説します。

本章では、総務省がセキュリティについて定義しているWebサイト「国民のためのサイバーセキュリティサイト」について順を追って説明していきますので、是非最後までご覧になってください。

国民のためのサイバーセキュリティサイト

総務省が運営する「国民のためのサイバーセキュリティサイト」は、一般の利用者が日常的に安全にインターネットを利用できるようにするための啓発ポータルです。

専門的な用語や国際規格を扱う ISO や NIST、企業向けのガイドラインを提供する IPA とは異なり、本サイトは国民が最低限知っておくべき基本的なセキュリティ対策に焦点を当てています。

総務省のサイバーセキュリティの定義

「 国民のためのサイバーセキュリティサイト」では、サイバーセキュリティについて下記の定義をしている。

私たちがインターネットやコンピュータを安心して使い続けられるように、大切な情報が外部に漏れたり、マルウェア(コンピュータウイルスなど電子機器に脅威となるようなプログラム)に感染してデータが壊されたり、普段使っているサービスが急に使えなくなったりしないように、必要な対策をすること。それがサイバーセキュリティ対策です。

出典:サイバーセキュリティ初心者のための三原則(国民のためのサイバーセキュリティサイト)

総務省のサイバーセキュリティの三原則

「 国民のためのサイバーセキュリティサイト」では、サイバーセキュリティ対策としてまず行うべき対策として、下記の3つを定めている。

| 原則 | 内容 |

|---|---|

| 1. OS・ソフトウェアを最新の状態に保つ | アップデートを行い、脆弱性を悪用されるリスクを減らす |

| 2. ウイルス対策ソフトを導入する | マルウェア感染を検知・防止し、端末の安全性を高める |

| 3. データを定期的にバックアップする | 万一の被害に備えて、重要なデータを復元できる状態にする |

総務省におけるセキュリティとは(まとめ)

総務省が示すセキュリティの考え方は、専門的な規格や概念モデルではなく、一般の利用者が安全にデジタル社会を利用するための基本行動に重点を置いている点が特徴です。

情報漏えい・マルウェア感染・サービス停止といった日常生活で起こり得る具体的な被害を前提に、それらを避けるために「アップデート」「ウイルス対策」「バックアップ」という三つの基本対策を実践することを推奨しています。

つまり総務省のセキュリティとは、概念的な定義ではなく、誰もが今日から実践できる安全に使うための行動指針として位置付けられます。

ISO・NIST・IPA・総務省:セキュリティ定義の比較

以上のISO・NIST・IPA・総務省それぞれのセキュリティの定義をまとめると、下記の通りである。

| 基準 | セキュリティの定義(要約) |

|---|---|

| ISO | 情報資産の「機密性・完全性・可用性(CIA)」を維持し、必要に応じて真正性・責任追跡性などの追加属性も確保すること。リスクに基づき管理策を選択すること。 |

| NIST | 脅威・脆弱性・影響の関係から生じるリスクを体系的に管理し、組織が必要な機能(識別・防御・検知・対応・復旧)を継続的に実行できる状態を保つこと。 |

| IPA | セキュリティ概念の抽象定義は行わず、「情報セキュリティ5か条」に代表される、企業が被害を防ぐための具体的・実務的な対策を実行すること。 |

| 総務省 | 情報漏えい・マルウェア感染・サービス停止などの日常的な被害を防ぎ、インターネットを安心して使い続けるために必要な対策を行うこと。 |

セキュリティとは何か?(本質)

ISO が示す CIA(機密性・完全性・可用性)、NIST が示す体系的なリスク管理、IPA や総務省が示す実践的な対策――これらはすべて「情報を安全に利用できる状態を継続させる」という一点でつながっています。

つまりセキュリティの本質とは、脅威や事故が起きても重要な情報やサービスを維持し、人や組織が安心してデジタル社会を活用できるようにすることです。

そのためには、概念の理解だけでも技術の習得だけでも不十分であり、「何を守り、どんなリスクがあり、どの対策が必要か」を継続的に考え続ける姿勢こそが、セキュリティの本質的な要になります。